За дините и неправдата в SOC

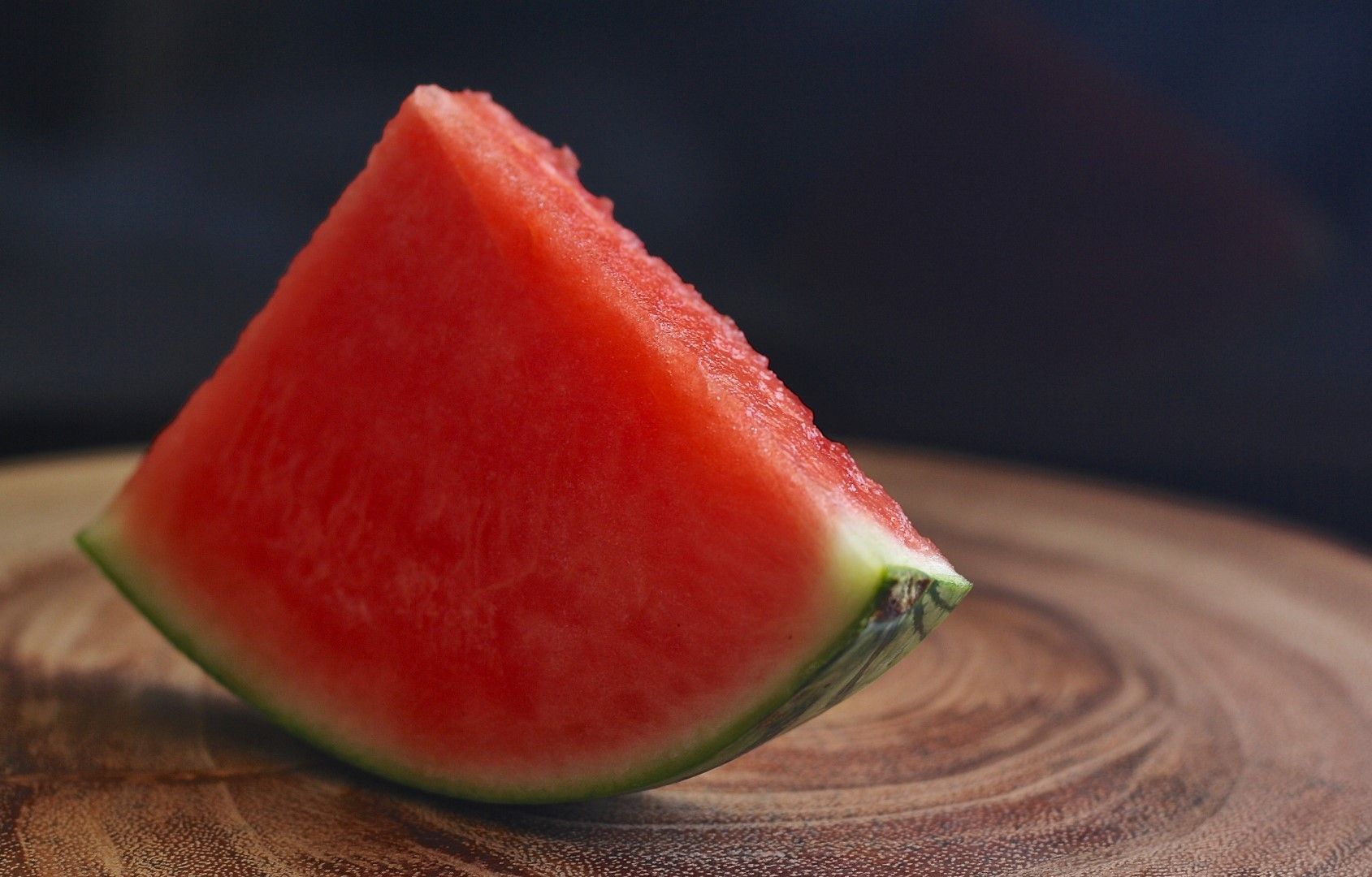

Преди време попаднах на интересна снимка, която по един изключително интересен, точен и дори смешен начин показваше как изглежда ситуацията при (определено) неравната борба между злонамерените лица и експертите по киберсигурност.

Ето я и снимката:

Тя обобщава максимата, че екипът на защитниците трябва да предпази всяка дупка (уязвимост), докато хакера (злонамереното лице) трябва да открие само една единствена.

Ако си представим, че киберсигурността е като военна игра, то позицията на защитниците определено е по-трудна в сравнение с тази на атакуващите. Определено картината се е променила - ако през средновековието здрава стена, ров и високо разположени стражи са били достатъчни за спиране на почти всяка атака, то сега не е точно така. Сигурно се замисляте, че тези екипи разполагат с разнородни системи като SIEM, SOAR, VMS, IDS/IPS, защитни стени, анализи, базирани на AI и много други и ще сте прави, но комбинацията от тях се използва за да се опитаме да открием и защитим всички възможни входни точки за атака (т.нар. attack surface) и то в една динамично променяща се среда. От друга страна злонамерените лица разполагат също с мощни средства като информация за zero day атаки, инструменти като MSF, scapy, хардуерни модули и други и също така могат да използват AI за подпомагане на своите действия, а общностите в тъмния Web са много.

Изключително важно е екипите, отговарящи за киберсигурността да:

- Имат необходимата информация и видимост за случващото се в момента в дадената инфраструктура;

- Да споделят своя опит и открити нови заплахи със своите колеги в и извън организацията;

- Да познават и разполагат с необходимите инструменти;

- Да имат свобода да предприемат необходимите превантивни действия, както и да извършват проактивно търсене на уязвимости;

- Да са запознати с актуалните инструменти, техники, тактики и процедури за атаки.

За мен последното от гореизброените е изключително важно (не, че останалите неща не са). Познавайки тактиките и инструментите на злонамерените лица по-лесно ще може да им противодействаме и ще открием, дали те са били използвани срещу нас.

Търсенето на подобни средства и тяхното тестване е свързано с ресурси като изолирана лабораторна среда и време, а успехите невинаги са налице. Въпреки това винаги съм насърчавал екипа на ASOC на Telelink Business Services да търси подобни източници и това много пъти се е оказвало полезно за провеждани от нас анализи.

Споделянето на информация за киберсигурността е от ключово значение за бързото оповестяване на нови уязвимости, атаки и инструменти. За съжаление тук моето мнение е, че у нас това е сравнително ограничено. Повечето SOC обменят информация с различни онлайн източници, но не и помежду си. Например нашият twitter профил (специални благодарности на Кристиян Попов за усилието за създаването и поддръжката му) се следи от 21 последователя, а от тях само няколко са български.

От друга страна в България компаниите, които не са чужди и имат "Responsible Disclosure Policy" са изключително малко. Възможността за отговорно оповестяване на уязвимости или изтичания на данни е от съществено значение за киберсигурността. Преди време бях описал накратко борбата ни да уведомим собствениците на публично достъпна SCADA система у нас, нещо което и за момента е "causa perduta".

Имам усещането, че хората открили даден проблем, свързан с киберсигурността на трето лице се притесняват, не могат или дори не си помислят да го уведомят. Как бихте реагирали, ако намерите уязвимост, позволяваща да получите достъп до всички потребителски акаунти на държавна институция и до данни в тяхната инфраструктура? Знаете ли как да я уведомите и каква отговорност ще понесете? Ще попаднете ли под удара на НК?

Потърсете в Google "политика на отговорно разкриване". Въпреки че резултатите са много почти 99% се отнасят за GDPR. Тук много добро впечатление ми направиха TAD Group, които ясно и точно са описали своята политика. Все пак те са една от компаниите, работещи в областта на киберсигурността. Потърсих подобна информация или документ на сайта на едно от нашите министерства, очаквайки, че като държавна институция подобна политика ще е нелична. Сами се досещате за резултата - нищо.

Липсата на подобни политики определено затруднява обмяната на информация и въпреки Закона за киберсигурност, не мисля, че в скоро време у нас ще сме свидетели на подобрение на това общуване.

Друг проблем, свързан с киберсигурността в България е липсата на екипи, отговарящи за защитата на корпоративната инфраструктура. Това от части се дължи на липсата на бюджет, но и на специалисти в тази област. Въпреки че компаниите могат да разчитат на услуги като MSSP и "SOC as a Service", те рядко отделят средства за това.

Липсата на обмяна на информация, пренебрегването на важността на киберсигурността и ограничените бюджети ме карат да си мисля, че все още не сме достигнали нивото на зрялост, което много държави вече имат. За огромно съжаление нашата поговорка "парен каша духа" се оказва вярна и за киберсигурността - често мерките се предприемат, след като вече е на лице инцидент.

Проблемите пред SOC, екипите отговарящи за киберсигурността и отделните експерти у нас са много и различни. Въпреки това се опитваме "да защитим всяка една дупка на оградата си и да опазим дините. Важно е да намерим начин отделните екперти и екипи да комуникираме помежду си професионално и приятелски, както и да опитаме да достигнем онова ниво на зрялост, което ще предостави на компаниите и държавните институции адекватна защита срещу злонамерените лица.

б.а. - мисля, че снимката е редактирана с PhotoShop, но това по никакъв начин не променя нейната символика...