Плажове, палми, ром и ... SIEM

Когато чуем Доминиканска република най-често се сещаме за безкрайните бели плажове, надвесени над океана палми, ром и екзотични плодове. Преди няколко дни моята представа за тази държава коренно се промени - освен тези невероятни гледки, вече правя аналогия и със ... SIEM.

В началото на месеца, по покана на "Pontificia Universidad Católica Madre y Maestra" в Сантяго, изнесох лекция за връзката между киберсигурността и концепцията Индустрия 4.0 пред студенти от техния инженерен факултет. Презентацията включваше няколко примера за атаки през интернет, които трябваше да се покажат в реално време. Когато подготвях представянето, час преди демонстрацяията, инженер от ИТ екипа на университета ми подаде кабел, и ми каза, че връзката е през отделен VLAN, няма наложени ограничения от защитни стени и трафика не се наблюдава от техния SIEM.

Тук останаха изключително приятно изненадан, защото университета в който преподавам няма подобно решение (SIEM), а и у нас не са много компаниите, които имат имплементирана подобна технология. Не ме разбирайте погрешно - не подценявам университета PUCMM, който е на изключително високо ниво, просто рядко се сблъсквам с работещи и наблюдавани системи от този тип. Това определено е проблем, знаейки колко много заплахи и уязвимости има в областта на киберсигурността, както и непрекъснатите атаки.

Какво е SIEM?

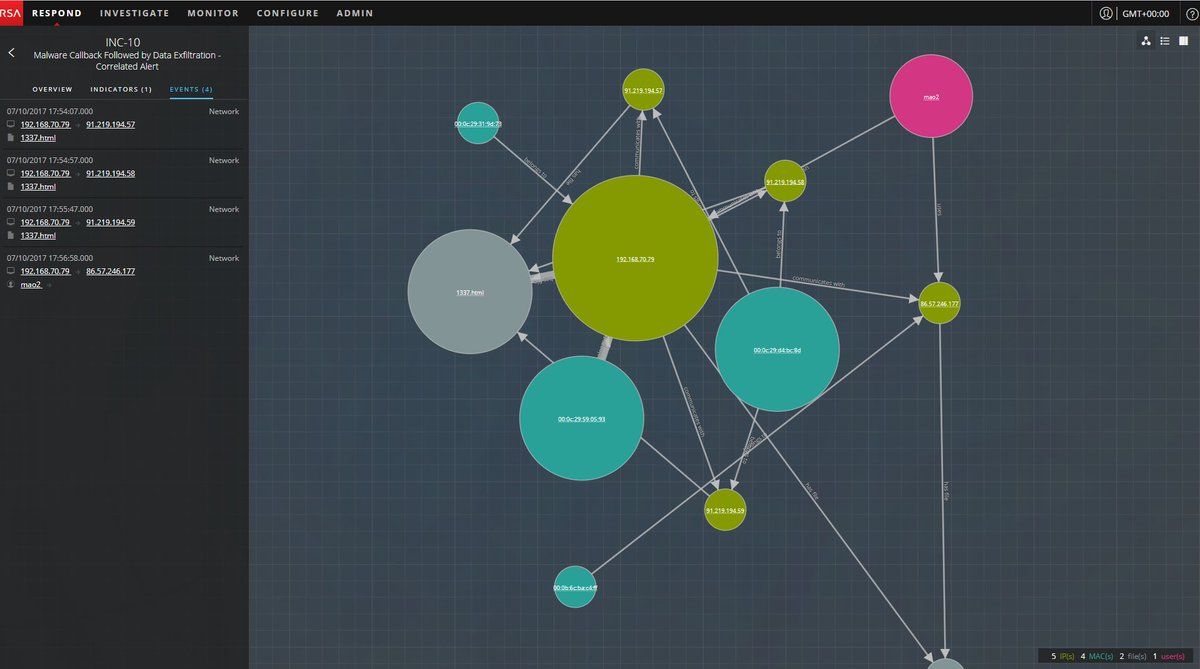

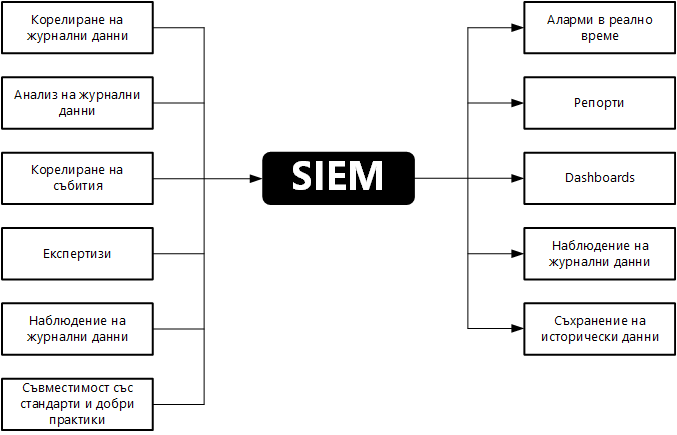

Security Information and Event Management или накратко SIEM е комбинация от софтуерни продукти и услуги, позволяващи наблюдение в реално време на различни аларми, свързани с киберсигурността, генерирани на база на правила, спрямо данни от множество разнородни ИТ системи и обединени в инциденти.

Към момента се счита, че SIEM е повече процес, отколкото отделна система. Замислете се - киберсигурността не е нещо тривиално, тя изисква анализ и оценка на риска, ясно дефинирани и приложими процеси, свързани с анализ на аларми и инциденти, действия при открити атаки и/или пробиви, проактивно търсене на заплахи, управление на уязвимостите, обучения, промяна на конфигурации на устройства и системи и много други неща. Тук в пълна сила важи твърдението на Брус Шнайер, че сигурността не трябва да бъде перфектна, но рисковете трябва да могат да се менажират.

Концепцията на SIEM е сравнително проста - след получаване на журнални данни и мрежови трафик на база на зададени правила да се генерират аларми и инциденти. Казано по-просто - извличане на метаданни, корелиране на събития и визуализиране на аларми.

Въпреки "простият" модел, имплементирането на подобна система изисква внимателно подбиране на източници на журнални данни, тяхното свързване към платформата (тук най-често се базираме на Syslog и WinRM), обработката на логовете и извличането на значимите данни от тях, както и внимателно дефиниране на правила за генериране на аларми и инциденти. Последните изискват периодично обновяване и подобряване (тунинговане). Тук вече се вижда, че инсталирането, конфигурирането и работата със SIEM е непрекъснат процес.

Разбира се въвеждането в експлоатация на SIEM трябва да бъде извършено внимателно, а причините за това са много - от инвестицията, която в повечето случай е значителна, до простия извод, че ако подобна система не е конфигурирана правилно, няма да се отчитат аларми и инциденти и/или броя на фалшивите такива (false positives) ще бъде голям.

Тук се намесва и човешкия фактор. Различни екипи имат отношение към интегрирането и работата със SIEM. От ИТ отдела през експертите, наблюдаващи и анализиращи инцидентите (извършващи "triage" анализ), свързани с киберсигурността до всеки един отделен служител. Да, процесът е цялостен холистичен) и на практика дефинира нов логически периметър. Предполагам, че се замисляте за това, какво отношение имат не-ИТ служителите на компанията? Те трябва да са запознати с наличието на подобен процес, да преминат специализирани обучения за основите на киберсигурността (от гледна точка на потребители на ИТ системи) и по този начин те ще бъдат наясно по какъв начин ще могат да допринесат за общата киберсигурност на организацията. Като пример може да се посочи, че даден служител, който е бил цел на "spear phishing" атака или има съмнения за наличие на зловреден код своевременно ще уведоми ИТ екипите, а това в определени случаи може да окаже съществена роля за бързото откриване на атака и предприемане на мерки за нейното блокиране.

Какво не е SIEM

От опит мога да посоча, че едно грешно разбиране за SIEM e, че това е софтуер за централизирано "събиране" на журнални данни. Да, подобни платформи позволяват дългосрочно съхранение на подобна информация, но тяхната основна цел е агрегиране на логове, анализ и генериране на аларми и инциденти, на база на правила. Аналогично може да си купим скъп автомобил, който да държим в гаража си, без да го караме и да използваме багажника му като шкаф. Ще съхраняваме неща, но това ли е основната му функция?

SIEM на е панацеята за киберсигурността. Системата дава видимост и аларми в реално време, но цялата и функционалност силно зависи от източниците на журнални данни, информацията за мрежовите потоци и прихванатите мрежови пакети (не винаги е целесъобразно да се реализира т.нар. "full packet capture"), конфигурираните правила за анализ и уменията на екипа, наблюдаващ какво се случва.

SIEM не е просто решение. Инсталирането, конфигурирането и работата с подобни системи изисква предварително запознаване с отделните модули, а добавянето на източници на данни може да се окаже проблемно. Често се налага да се допълват модулите за анализ на журнални данни (т. нар. "log parsers"), а причината за това са къстомизирани логове.

SIEM не е евтино решение. Въпреки, че цените варират, в общия случай към момента те надвишават 10000 EUR. Могат да се открият и няколко безплатни SIEM системи (SIEMonseter, OSSIM, Security Onion), но те трудно могат да се сравнят с възможностите, производителността и работата на платени решения като Splunk, RSA NetWitness, IBM QRadar, LogRhythm и др.

SIEM не е платформа, която веднъж интегрирана просто се оставя да работи. Без непрекъснато наблюдение подобни процеси нямат съществен принос към общата киберсигурност на организацията.

Трябва ли ни SIEM?

От написаното до тук се вижда, че SIEM е повече процес, отколкото отделен софтуерен продукт, който изисква значителна инвестиция, екип за наблюдение, внимателно конфигуриране, периодично анализиране на правилата и др. Това прави имплементирането трудно, и е логично да си поставим въпроса - дали ни трябва SIEM?

Моето мнение е, че освен ако не става въпрос за домашен потребител или много малка фирма, подобно решение значително ще допринесе за подобряването на общата видимост и за киберсигурността.

Да се върнем на цената - ако предположим, че за малка организация за подобна система и екип може да се планират с около 40000 EUR еднократни разходи и около 4000 EUR/м оперативни разходи, то за нашата действителност това е сравнително голяма сума. Решението е просто - "SIEM as a Service" или по-доброто "SOC as a Service". В световен мащаб подобни услуги се предоставят от редица компании, а у нас Telelink Business Services има услугата ASOC, при която месечния абонамент за базов план е по-малко от сумата, която се плаща на месец за кафе и вода в някои офиси - 800.00 лв.

В началото на публикацията посочих, че бях приятно изненадан от наличието на SIEM в университета PUCMM. Определено бих препоръчал академичните институции да обърнат внимание на SIEM, както и на безплатните системи от този тип. Причината за това е, че този тип учебни заведения често пъти са цел на злонамерени атаки, извършвани от интернет или от вътрешни мрежи, а понякога студенти могат по невнимание и непредумишлено да генерират зловреден трафик.

Въпроси, свързани със SIEM

При планиране на имплементиране на SIEM е добре да може да отговорим на няколко въпроса:

- Знаем ли какви проблеми искаме да решим със SIEM?

- Разполагаме ли с екип, който е подготвен да наблюдава SIEM системата?

- Разполагаме ли с експерти, които могат да определят необходимите правила спрямо нашите бизнес процеси и ИКТ инфраструктура?

- Разполагаме ли с бюджет?

- От гледна точка на инфраструктура - какъв е броят на наблюдаваните зони?

- Какъв е процентът на облачните услуги, които ползваме?

- С какъв интервал от време разполагаме, за внедряването на системата?

- Какво ще направим с информацията, генерирана от SIEM - имаме ли необходимите процеси?

Проблеми, свързани със SIEM

Някои от по-съществените проблеми, свързани със SIEM са:

- Наблюдението изисква отделен екип, който да е наличен 24/7/365.

- За анализът на алармите и инцидентите, генерирани от SIEM са необходими експерти, имащи знания и умения в областта на киберсигурността.

- Конфигурирането на "full packet capture" изисква значителен ресурс за съхранение на данни, което в много случаи го прави невъзможно, въпреки че тази информация е от съществено значение при "triage" анализа.

- При "голяма" или сложна инфраструктура се налага интегрирането на SIEM и SOAR (Security Orchestration Automation and Response), което води до увеличаване на инвестицията, но и до автоматизиране на редица операции, а това от своя страна редуцира оперативните разходи.

- Грешно конфигурирани правила могат до доведат до голям брой фалшиви аларми или до липса на такива при наличие на атака.

- Източниците на данни за SIEM са от съществено значение за работа на системата като цяло. Не винаги е лесно те да се конфигурират, особено при хетерогенна инфраструктура.

- Поради по-високата инвестиция преминаването между системи на различни производители е нецелесъобразно.

- Добавянето на голям брой източници на данни ще доведе до повишаване на обема от анализирана информация, но това не-винаги води до подобряване на точността на разпознаване на атаки и инциденти.

- Ако SIEM решението не е облачно, се налага да се извършва периодична поддръжка на софтуерните и хардуерните модули.

Отново за палмите и рома

Тръгнахме от далеч - палми, ром, университет.

Нека да се замислим, защо SIEM системите не са популярни у нас? Личното ми мнение е, че причините за това са две - непознаване на възможностите на решенията и липса на бюджет. И за двете неща може да се намери решение - много компании, които предлагат продукти на световни производители, свързани с киберсигурността, започнаха да акцентират и да правят демонстрации на SIEM и SOAR. Относно бюджета - винаги може да се помисли за безплатни решения или за SOC as a Service.

... силно се надявам, че в скоро време може да се случи обратната ситуация. Гост на наш университет да остане приятно изненадан от работещата там SIEM.

б.а. - размислите на тема SIEM не са породени от доминиканския ром.