"Hackback" или "око за око, зъб за ..."

"I’m a fighter. I believe in the eye-for-an-eye business. I’m no cheek turner. I got no respect for a man who won’t hit back. You kill my dog, you better hide your cat."

Мохамед Али

Неведнъж от колеги съм чувал изрази като "... те се опитаха да ни хакнат, нека да им изпратим заразен файл...", "...не може ли и ние да ги хакнем?", "... хайде сега ние да им пратим вирус..." и други подобни. Да, "hackback" е изкушаващо действие, но дали е целесъобразно и законно? Да рискуваме ли да се включим в една последователност от действия, при която не е ясно кой ще е победител и кой победен?

В последно време много компании създадоха свои екипи, свързани с киберсигуността и изградиха специализирани SOC (все още проектирането, пускането в експлоатация и поддържането на подобен център е скъпо и сравнително сложно начинание, но това е друга тема). В тях работят специалисти, притежаващи познания в областта на етичното хакерство (т.нар. "бели шапки"), анализ на зловреден код, социално инженерство и т.н. Разполагайки с такъв ресурс и с мотивация е възможно да се проведе успешна контракибератака и по този начин "жертвата" да се превърне в "ловец".

Подобно намерение са имали и служители на Microsoft, когато през 2014 година предприемат действия да унищожат две бот мрежи, създадени от NJrat и NJworm и управляващи милиони зомбита по целия свят. Microsoft получават съдебна заповед за установяване на контрол над 23 домейна, регистрирани в безплатната услуга NO-IP и успяват да прекратят C&C механизма на ботнета. Услугата NO-IP се предоставя от Vitalwerks Internet Solutions и технологичния гигант предполага (грешно), че Vitalwerks има отношение към заплахата и не ги предупреждава за своите действия. В резултат на това много легитимни и нищо не подозиращи потребители на NO-IP не могат да използват услугата, което от своя страна води и до проблеми с бизнеса на Vitalwerks. След около седмица от разгласяването на действията двете компании достигат до споразумение и Microsoft публикуват официално извинение за своите действия.

Да се опитаме да анализираме гореописаната ситуация. Дали Microsoft са постигнали желания резултат? Фактите сочат, че са успели, но на каква цена? Проблемите, които са се получили за Vitalworks, са значителни и да не забравяме намесата на правната система - операцията е стартирана след като има съдебна заповед. Много сайтове (например TechBeacon) описват това като пример защо "hackback" е грешна тактика.

Ако се замислим, горният пример показва, че подобни действия не са без последствия, но все пак, ако "хакнем" хакерите, това ще е възможност да ги изобличим и в същото време ще е сериозен удар по тяехното самочувствие. Изкушаващо, нали?

Тук е мястото да се опитаме да оценим и риска на подобно действие, използвайки "hackback уравнението", дефинирано от NSS Labs:

Risk (R) = threat (T) x vulnerability (V) x impact (I)

Ако приемем, че в нашата инфраструктура няма нито една уязвимост (изключително грешно твърдение), то V=0 и тогава риска при "hackback" ще е 0. Ясно е, че винаги има опасност да съществуват известни и неизвестни уязвимости и поради това V≠0. Познавайки заплахите и тяхното въздействие може количествено да определим T и I, но и те ще имат стойност, различна от 0. Получава се, че при "hackback", винаги ще има риск за извършващата действието страна - очакваме злонамерените лица да се опитат да отговорят на действията. Въпреки това, "hackback" цели да намали T и по този начин да минимизира R.

От друга страна може да пресметнем:

Defender’s offensive firepower (X) < Number of attackers (Y)^number of available exploits (Z)

От горното уравнение се вижда, че възможностите на екипите, защитаващи дадена инфраструктура X винаги са по-малки от броя на атакуващите Y, повдигнат на степен броя на наличните експлойти Z.

Ако приемем, че Y и Z имат сравнително големи стойнсти, то може да преценим, че сме поставени в ситуация на числено превъзходство от противниковата страна. На база на подобни разсъждения NSS Labs задават смисления въпрос - "Защо трябва да дразним злонамерените лица, при условие, че не сме в печеливша позиция?".

Посочените до тук аргументи са против "hackback" действието. Все пак - защо да сме безучастни, имаме екип и може да оценим риска?

Тук е мястото да намесим и законовите разпоредби. У нас, а и в повечето държави, има приети закони, криминализиращи киберпрестъпленията и действията довели до тях. Ако приемем, че стартираме "hackback"действия, не се ли превръщаме в престъпници? Нека да направим и аналогия с българските пътища и "толерантността" на водачите. Всеки от нас е виждал спречквания след леки ПТП, довели до размяна на редица нецензурни изрази и дори до юмруци. Въпреки, че може да симпатизираме на даден участник, невинаги гледайки отстрани може да определим кой е виновен и кой не. За целта има съответните органи, чието задача е да разгледат ситуацията и базирайки се на закона да посочат страните. Е подобна ситуация ще се случи и при "hackback". При условие, че действията са в разрез с НК, ще се наложи да се извърши допитване и доказване, дали деянието е при "самозащита" или е умишлено, и дали извършителят е виновен.

Това е още една причина да не си причиняваме сами затруденения и главоболия с "hackback".

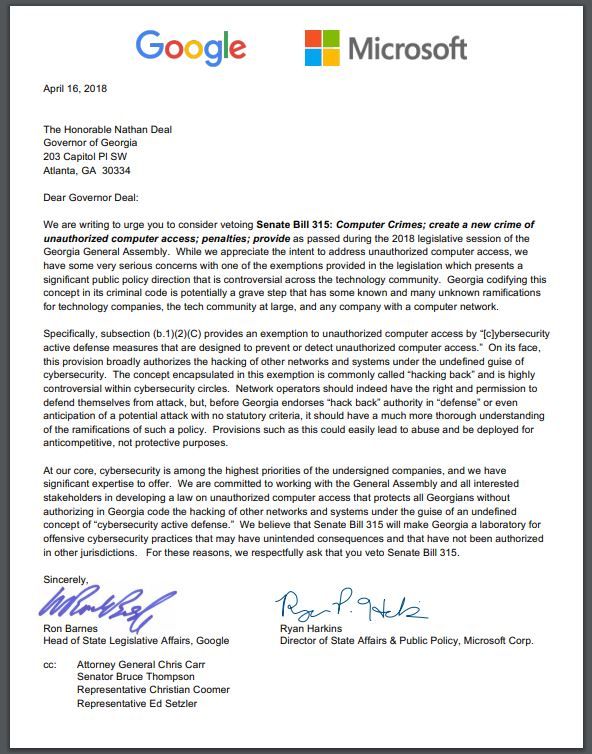

Възможно е до подобни изводи да са стигнали и специалистите в Microsoft и Google. През месец април 2018 двете компании се обединяват срещу закон, криминализиращ киберпрестъпленията, но позволяващ компаниите да извършват безнаказан "hackback". Те карат губернатора на щата Джоржия да наложи вето. Ако законът е бил приет, е могло да има сериозни последици - Джоржия би се превърнала в един полигон или опитно поле за засилена "хакерска" война.

Всички посочени примери и описани доводи за мен сочат едно - не е добра идея да се стартира "hackback" кампания, колкото и примамливо да звучи. Правилното решение е да се сезират компетентните органи и да се предприемат разрешените от закона мерки срещу потенциалните злонамерени лица.

И накрая, нека да цитираме Дъглас Хортон:

"While seeking revenge, dig two graves—one for yourself."

Използвани източници: