Домейни .BG и Collections #1-5

Разглеждайки данните с изтеклите акаунти от Collections#1-5 реших да направя справка за всички профили, намиращи се в домейни, завършващи на ".bg". Въпреки че има много български компании и сайтове, използващи различни TLD (например .com, .org и др.), считам че този анализ ще даде един добър поглед (от доста високо или както казват англичаните - миля широко инч дълбоко) върху компрометираните профили.

Важно да направим няколко предварителни уточнения:

- Фактът, че даден акаунт се намира в колекциите, не означава, че домейна е компрометиран;

- Откритите комбинации от e-mail адрес и парола се отнасят за различни услуги, но съществува вероятност паролата да съвпада с тази за електронната поща или за друг подсигурен достъп;

- Голяма част от паролите в по-старите колекции вече са сменени с по-нови;

- Възможно е дадени акаунти, вече да не съществуват;

- Някои акаунти попадат в статистиката в повече от един домeйн, например [email protected] ще бъде включена в анализа към "fdiba.tu-sofia.bg" и към "tu-sofia.bg";

- Приблизително 23,45 % от акаунтите включват e-mail адрес и хеш, останалите 76,55 % - e-mail адрес и парола в явен текст;

- Анализът е направен само с цел статистика и не са проверявани изтеклите пароли, дали са активни или не и в кои системи могат да се използват!

Общи данни за анализираните акаунти

След няколко дни неравна борба с текстовите файлове и модифициране на скрипта на p3pperp0tts разполагах с таблица в SQL база данни, съдържаща 2824891 реда с уникални акаунти (комбинация от e-mail адрес и хеш/парола), завършващи на ".bg" и включваща изчислена оценка и време за откриване на паролата на база на любимия ми алгоритъм zxcvbn. Това беше добра основа за начало на анализа и остана само значително количество кафе и търпение.

Първата проверка беше да извадя уникалните домейни, базирани на акаунтите (адреси за електронна поща). Открих 3598 домейна и това малко ме изненада. Очаквах две неща - първо броят да е по-малък и второ не предполагах "bg" домейна да е толкова популярен, поради по-високата му цена и сравнително по-сложната процедура за регистрация (поне при пускането му преди години процедурата беше доста неприятна). Справка в DomainTools показва, че броят на ".bg" TLD e 59308.

Очаквано някои от домейните се срещат в базата данни много по-често и това беше предпоставката да ги разделя на групи (б.а. - нищо общо с футбола):

- Група А, включваща домейни с над 10000 изтекли акаунта;

- Група B, включваща домейни с от 1000 до 9999 изтекли акаунта;

- Група C, включваща домейни с от 500 до 999 изтекли акаунта;

- Група А, включваща домейни с от 100 до 499 изтекли акаунта;

- Група E, включваща домейни с по-малко от 100 изтекли акаунта.

Резултатите по групи са следните:

Веднага вниманието ми се насочи към Група А (пак нищо общо с футбола), поради причината, че в нея попадат само 4 домейна:

- abv.bg с 2009531 акаунта;

- mail.bg с 512740 акаунта;

- dir.bg с 215428 акаунта;

- gbg.bg с 17124 акаунта.

Това са някои от най-популярните e-mail услуги у нас и е абсолютно логично именно те да заемат челното място. Също така, този анализ показва, че abv.bg е най-известна или нейните потребители са най-невнимателни къде се регистрират и каква парола използват. Тук не мога да не спомена и личния ми опит със закриването на компрометиран акаунт в abv.bg - процедура, която определено не е в полза на притежателя, но това е съвсем друга тема.

В Група B са домейните:

- email.bg с 9670 акаунта;

- start.bg с 8861 акаунта;

- data.bg с 5644 акаунта;

- bitex.bg с 2910 акаунта;

- contact.bg с 2026 акаунта;

- mbox.contact.bg с 1917 акаунта;

- all.bg с 1593 акаунта;

- gyuvetch.bg с 1545 акаунта;

- avb.bg с 1538 акаунта;

- rabota.bg с 1119 акаунта.

Според мен "avb.bg" е грешно въведен текст "abv.bg". Интересно е, че в списъка се появяват и сайтове, които не са свързани с предоставяне на електронна поща - например rabota.bg.

Група C и първите 5 домейна от Група D са:

- penshop.bg с 663 акаунта (Група C);

- yahoo.bg с 663 акаунта (Група C);

- bas.bg с 632 акаунта (Група C);

- tu-sofia.bg с 495 акаунта (Група D);

- top.bg с 492 акаунта (Група D);

- government.bg с 463 акаунта (Група D);

- bol.bg с 433 акаунта (Група D);

- uni-sofia.bg с 324 акаунта (Група D).

В горният списък вече се виждат и домейни, свързани с академични институции (СУ, ТУ-София), БАН, както и правителствения ни домейн - government.bg. Ако се замислим е логично студенти, преподаватели от университети и служители от БАН да използват своята електронна поща в различни сайтове, но тук има и хипотеза, че е възможно тази информация (за профилите) да е била получена от компрометирани системи в съответните институции.

Това, което ме учуди е сравнително големият брой записи от "government.bg". Повечето от тях бяха на служители в различни звена и дирекции, защото потребителя беше име и фамилия или подобна комбинация (например съкратено първо име и последваща фамилия). За мен това беше леко изненадващо - очаквах хората, използващи подобни e-mail адреси или системи, включващи тези акаунти да са по-рядко срещани в бази данни с акаунти. Изтичане на парола за електронна поща на държавен служител определено е притеснителна ситуация. Надявам се, че тези пароли са променени, а администраторите, поддържащи системите да са взели необходимите мерки.

Именно тези две групи с акаунти ме накараха да се замисля и да опитам да открия някои по-интересни домейни, включени в колекциите.

Интересни домейни

Малък списък, включващ някои от по-интересните по мое мнение домейни от базата данни са:

- parliament.bg - Народно събрание на Република България

- nsa.bg - Национален статистически институт

- mod.bg - Министерство на отбраната

- novatel.bg - Компания на Deutsche Telekom Group

- nemetschek.bg - Фирма, разработваща софтуерни продукти

- 24chasa.bg - Новинарски портал

- btv.bg - Телевизионен канал

- nod32.bg - Сайт, свързан с антивирусните продукти на Eset

- bas.bg - Българска академия на науките

- fibank.bg - Банка

- dprao.bg - Държавно предприятие "Радиоактивни отпадъци"

- ombudsman.bg - Омбудсман на Република България

- ccbank.bg - Банка

- alphabank.bg - Банка

- corpbank.bg - Банка

- dskbank.bg - Банка

- dzi.бг - Застрахователна компания

- tu-sofia.bg - Технически университет - София

- uni-sofia.bg - Софийски Университет

- mon.bg - Министерство на образованието

- nsi.bg - Национален статистически институт

- payner.bg - ... (б.а. без думи)

- poc-doverie.bg - Застрахователна компания

- president.bg - Президентство на Република България

- government.bg - Министерски съвет на Република България

Пълният списък с домейните и броят на акаунтите в тях можете да изтеглите от тук.

Интересни пароли

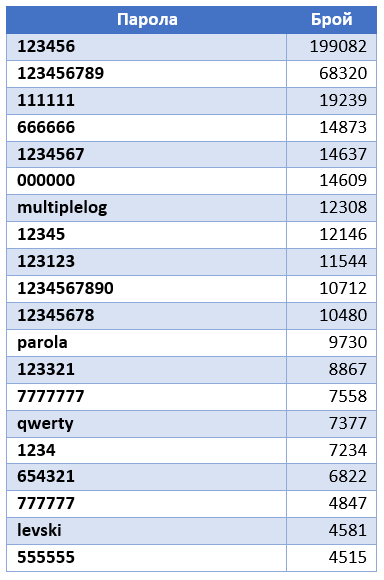

Една от първите проверки при подобни анализи е тази за най-често срещаните пароли, които в конкретния случай са:

Разбира се класиката 123456 е на първо място, но това може да се дължи и на факта, че някои от колекциите са сравнително стари (на няколко години), а едва наскоро медиите и потребителите започнаха да обръщат повече внимание на тази технология за сигурност (именно тук значителен принос имат Collections #1-5).

Паролата, която не съвпада с e-mail адрес и която има най-висока стойност за време за анализ, спрямо zxcvbn е nikotinamidadenindinukleotid, поздравления на потребителя, че не е използвал съкратеното записване - НАД.

Присъстват и задължителните пароли като nemadarazbereshparolata, trudnaparola и други подобни вариации, които не остават неразбрани и определено не са трудни за откриване.

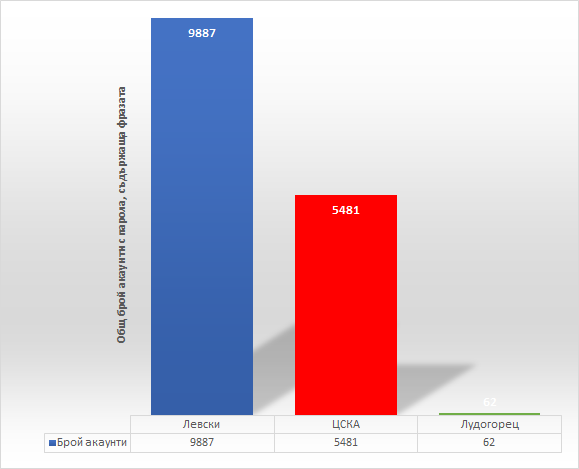

В началото на статията написах, че групите с акаунти не се базират на футболните такива, но това ме накара да направя и проверка за честотата на срещане на популярни български футболни отбори.

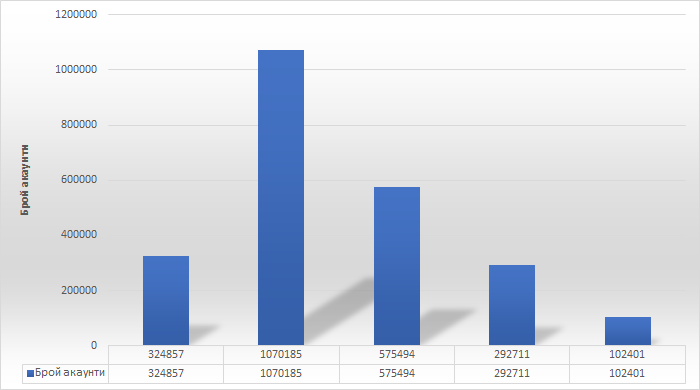

На следващата фигура е показан броят акаунти, които имат оценка от 0 до 4 (спрямо zxcvbn) и не включват криптографски хеш стойности за парола (zxcvbn Log10<17):

Тук няма неочаквани резултати, най-много открити пароли са тези, които имат най-ниска ентропия.

Кибер хигиена

Един термин, който определено ми се струва все по-важен е "кибер хигиена". Под това име се разбират добрите практики и действията на потребителите, които те взимат под внимание и извършват с цел да поддържат правилната работа на използваните от тях системи и да подобрят онлайн сигурността си.

Обикновено тук се включват стратегии като:

- Подсигуряване на WLAN, конфигуриране на 802.1x автентикация и системи за управление на идентичността при корпоративни мрежи;

- Задължително обновяване на софтуерните приложения при наличие на по-нови версии или пакети;

- Стриктно управление на достъпа до мрежата и до ресурси;

- Внимателно използване на служебните e-mail адреси;

- Инсталиране на защитни системи, предпазващи мрежовия трафик и крайните устройства от зловреден код;

- Наличие на политика и план за реакция при инциденти;

- Периодично създаване на резервни копия и тяхната проверка.

От гледна точка на разглежданите изтекли акаунти, от горния списък най-важна е т. 4. От съществено значение е къде се регистрираме с нашите служебни e-mail адреси и дали използваме една и съща парола за няколко различни услуги.

Важно е да мислим и за дигиталният отпечатък, който оставяме при използването на различни Web ресурси и най-вече при генериране на нови профили. Не всяка Web система изтрива акаунта след като неговото действие се прекрати. Възможно е той да бъде оставен в база данни, но да е маркиран като неактивен и ако в даден момент от време тази база данни бъде компрометирана, информацията за акаунта ще бъде открадната.

Изводи

Изтеклите пароли в колекции #1-5, които са свързани с акаунти използващи TLD ".bg" са сравнително голям брой, а голяма част от тях са свързани с някои от най-популярните e-mail услуги у нас.

Силно ви препоръчвам да проверите, дали вашият e-mail се намира в Have I Been Pwned и, ако да, вземете необходимите мерки (смяна на парола, проверка, дали паролата се използва за други услуги и т.н.).