FireEye Commando VM

BackTrack и в последствие Kali Linux се превърна в стандарт за pen-testing платформа. Интегрираните в нея инструменти позволяват да се извършват изключително широк кръг от анализи, а самата операционна система дава възможност за модифициране и допълване на нейната функционалност.

Дълги години Linux е основата за подобни платформи. Въпреки че има възможност за инсталиране на множество от инструментите от Kali под Windows, едва ли някои специалист в областта на киберсигурността би предпочел платформата на Microsoft, дори би се засмял на подобно твърдение - Windows като pen-testing дистрибуция.

На 28.03.2019 FireEye публикуваха в своя блог информация за тяхна разработка, наречена Cоmmando VM - Windows-базирана дистрибуция за анализи на сигурността. Това веднага събуди интереса, все пак FireEye е една от водещите компании в областта на киберсигурността. Отделих малко време за тест на Commando VM и бях приятно изненадан (за сега).

Подготовка на виртуална машина

Инсталирах Windows 10 във VirtualBox 6.0.4, като виртуалния хардуер беше:

- 1 CPU;

- 2 GB RAM;

- 40 GB виртуален диск;

- Мостов мрежови адаптер.

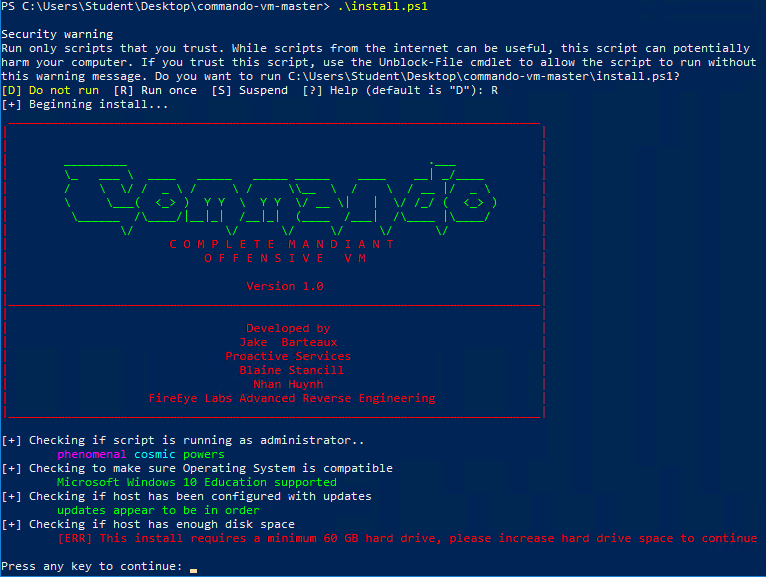

Въпреки че FireEye са посочили като минимален размер на диска 60 GB, реших да рискувам (... както се оказа на по-късен етап - грешка). Клонирах Commando VM от GitHub, стартирах PowerShell като администратор и разреших изпълнението на скрипта:

Set-ExecutionPolicy UnrestrictedСтартирането на инсталацията е чрез install.ps1, като е необходимо да се потвърди изпълнението:

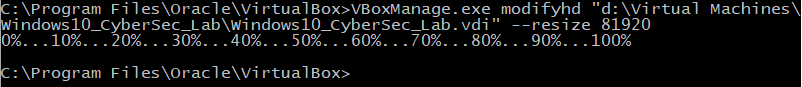

За съжаление инсталацията беше прекратена, поради недостатъчно място на диска. Явно 40 GB няма да са достатъчни. Това наложи да променя размера на виртуалния диск (можеше да променя и скрипта, но прецених, че подобен риск няма да бъде оправдан):

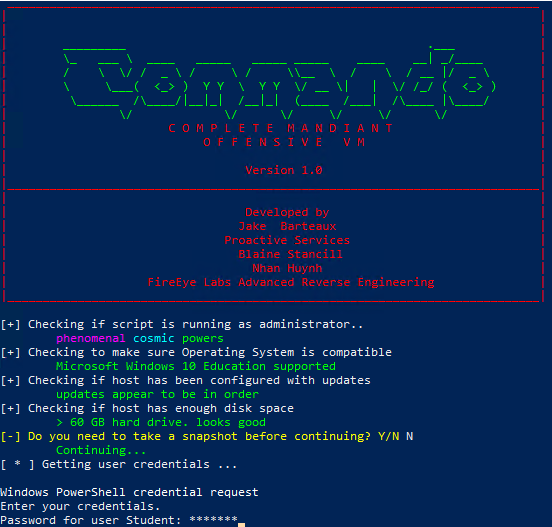

Втори опит...

Скриптът се стартира успешно:

Заредих се с търпение и изчаках да се изтеглят и инсталират отделните компоненти. Инсталацията протече ... странно. На няколко пъти PowerShell скрипта изглеждаше блокирал, но в крайна сметка виртуалната машина се рестартира и имах нов, определено не-лош, тапет и множество готови за работа инструменти.

Отворих папката "Tools" и за моя изненада значителна част от програмите не ми бяха познати, явно дългата работа с Kali Linux е оказала значително влияние. Логично имаше няколко, насочени към Microsoft AD. Именно тук се сетих и за разговор, който днес проведох с Илия Дафчев. Дискутирахме, каква е ползата от подобна дистрибуция и той много точно предположи, че това би бил много по-лесен начин за анализ на сигурността на Microsoft домейни, както и работата с инструменти като PowerShell Empire ще е значително по-лесна.

Включени инструменти

- За анализ на AD - Remote Server Administration Tools (RSAT), SQL Server Command Line Utilities и Sysinternals;

- За C&C - Covenant, PoshC2, WMImplant и WMIOps;

- За разработка и скриптове - Dep, Git, Go, Java, Python 2, Python 3, Visual Studio 2017 Build Tools (Windows 10) и Visual Studio Code;

- За заобикаляне (evasion) и избягване на защитни системи - CheckPlease, Demiguise, DotNetToJScript, Invoke-CradleCrafter, Invoke-DOSfuscation, Invoke-Obfuscation, Invoke-Phant0m, Not PowerShell (nps), PS>Attack, PSAmsi, Pafishmacro, PowerLessShell, PowerShdll, StarFighters;

- За експлоатиране на уязвимости - ADAPE-Script, API Monitor, CrackMapExec, CrackMapExecWin, DAMP, Exchange-AD-Privesc, FuzzySec's, PowerShell-Suite, FuzzySec's Sharp-Suite, Generate-Macro, GhostPack (Rubeus, SafetyKatz, Seatbelt, SharpDPAPI, SharpDump, SharpRoast, SharpUp, SharpWMI), GoFetch, Impacket, Invoke-ACLPwn, Invoke-DCOM, Invoke- PSImage, Invoke-PowerThIEf, Kali Binaries for Windows, LuckyStrike, MetaTwin, Metasploit, Mr. Unikod3r's RedTeamPowershellScripts, NetshHelperBeacon, Nishang, Orca, PSReflect, PowerLurk, PowerPriv, PowerSploit, PowerUpSQL, PrivExchange, Ruler, SharpExchangePriv, SpoolSample, UACME, impacket-examples-windows и vssown;

- За разузнаване и събиране на информация - ADACLScanner, ADExplorer, ADOffline, ADRecon, BloodHound, Get-ReconInfo, GoWitness, Nmap, PowerView, SharpHound, SharpView и SpoolerScanner;

- За мрежови сканирания - Citrix Receiver, OpenVPN, Proxycap, PuTTY, Telnet, VMWare Horizon Client, VMWare vSphere Client, VNC-Viewer, WinSCP, Windump и Wireshark;

- За атаки на пароли - ASREPRoast, CredNinja, DSInternals, Get-, LAPSPasswords, Hashcat, Internal-Monologue, Inveigh, Invoke-TheHash, KeeFarce, KeeThief, LAPSToolkit, MailSniper, Mimikatz, Mimikittenz, RiskySPN и SessionGopher;

- За реверсивно инженерство - DNSpy, Flare-Floss, ILSpy, PEview, Windbg и x64dbg;

- За анализ на уязвимости - Egress-Assess, Grouper2 и zBang;

- За анализ на сигурността на Web приложения - Burp Suite, Fiddler и OWASP Zap;

- Списъци с пароли - FuzzDB, PayloadsAllTheThings и SecLists.

Ще поработя и ще проведа анализи на сигурността с Commando VM. За мен ще е интересно колко по-лесно ще се работи с Windows и множество паралелно стартирани инструменти, нещо кеото при Kali Linux най-често управлявам с няколко работни плота и терминала в i3. Тук добро впечатление ми направи инсталирания в Commando VM инструмент - cmder. Също така за мен е важно да се запозная и с възможностите на непознатите програми от дистрибуцията.

Дали бих ви посъветвал да тествате Commando VM - определено ДА!